La firma de ciberseguridad Symantec ha descubierto una potencial vulnerabilidad de seguridad en WhatsApp y Telegram para Android, la cual permitiría a los atacantes hacerse con los archivos enviados (fotos, vídeos, documentos, entre otros) a través de estas aplicaciones. El exploit en cuestión ha sido denominado como Media File Jacking y solo afecta al sistema operativo Android si determinadas funciones están activadas.

Así es cómo funciona el Media File Jacking

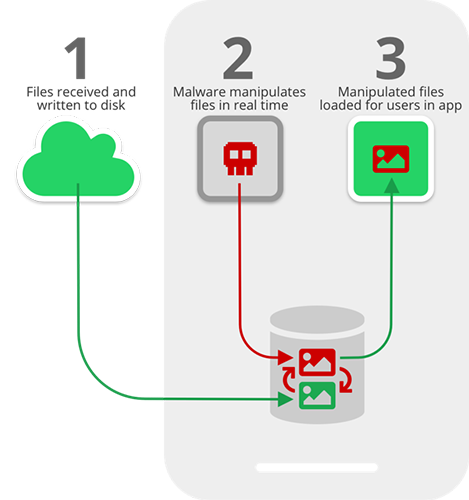

Este riesgo de seguridad se origina en el lapso de tiempo en el cual se recibe un archivo a través de la aplicación, se escribe en el almacenamiento interno y se carga en la interfaz usuario. Este breve pero crítico intervalo de tiempo, puede ser explotado por hackers para manipular los archivos enviados, haciéndose así con información personal sensitiva, ya sea en la forma de fotos, vídeos, documentos, recibos e incluso notas de voz.

Entrando en detalles, sabemos que Android almacena archivos en dos localizaciones: el almacenamiento interno (del teléfono) y la memoria externa (tarjeta TFT). No obstante, los archivos guardados en el almacenamiento externo son de carácter público, y el hecho de que sean almacenados y cargados en un directorio público sin medidas robustas de seguridad, permitiría a otras aplicaciones maliciosas analizar y manipular instantáneamente los archivos en el momento en que estos son cargados a la interfaz de la aplicación.

Para ser susceptibles al Media File Jacking en Telegram, bastaría con tan solo activar la función “Guardar en galería”, una característica muy común a la cual un usuario podría recurrir si se está quedando corto de almacenamiento interno. En el caso de WhatsApp, los archivos recibidos se almacenan por defecto en /storage/emulated/0/WhatsApp/Media, es decir, en el almacenamiento externo.

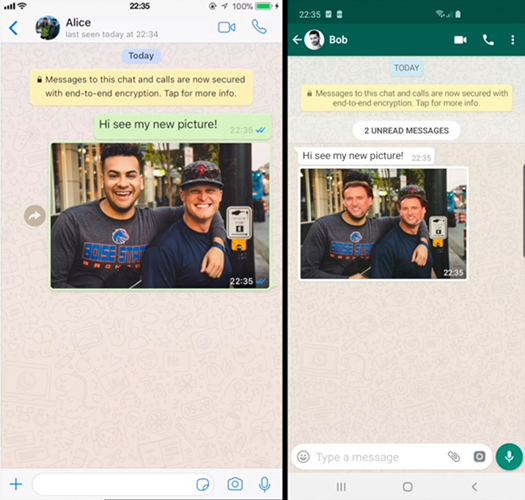

Adicionalmente, los archivos recibidos pueden ser alterados sin el conocimiento del usuario, y en el caso específico de WhatsApp, esto puede ocurrir incluso a la hora de enviarlos, tal como se demuestra en el vídeo de arriba.

Esta alteración en tiempo real de archivos no se limita solo a fotos, sino a cualquier tipo de archivo soportado por WhatsApp, incluyendo notas de voz:

Una situación preocupante

Dada la confianza del público en la seguridad de las aplicaciones de mensajería instantánea y su encriptación de extremo a extremo, la situación se hace más alarmante, pues sabemos que miles de millones de usuarios usan estas apps para compartir todo tido de archivos.

Por si fuera poco, en teoría el Media File Jacking podría emplearse con muchas otras apps, ya que el permiso para escribir en un almacenamiento externo es una solicitud sumamente común en las aplicaciones de Android, y de acuerdo con los expertos de Symantec, cerca del 50% de las aplicaciones de un usuario promedio tienen este permiso.

Por último, cabe mencionar que el Media File Jacking apunta a un problema incluso mayor, uno que radica en el uso no seguro de los recursos de almacenamiento por parte de los desarrolladores de aplicaciones. De hecho, en 2018 se descubrió una vulnerabilidad similar llamada Man-in-the-disk, producida por exactamente las mismas razones, trayendo como consecuencia la instalación silenciosa de malware y anulación de servicios para ciertas apps.

¿Cómo mitigar el riesgo?

Si os preocupa ser vulnerables a este exploit, se puede optar por deshabilitar la característica que almacena los archivos en un medio externo.

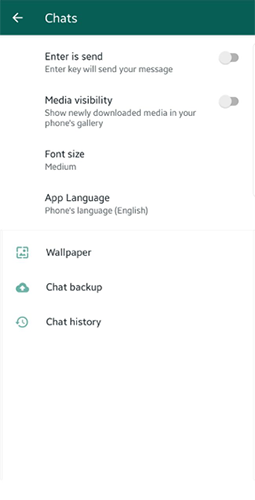

En WhatsApp hemos de dirigirnos a Configuración > Chats > Visibilidad de medios y desactivar esta opción.

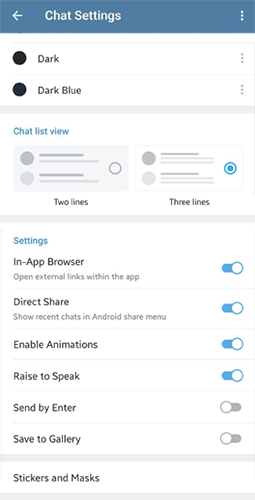

En Telegram la opción se encuentra en Configuración > Configuración del chat > Guardar en galería.

Vía | Symantec